Muchas veces se tiene el problenma de que el disco se ha quedado sin espacio para seguri funcionando.

Para ello se debe aumentar su capacidad en la consila de AWS, una vez hecho esto se debe modificar desde la consola de la siguiente forma.

Como vemos el uso es del 100%

No es posible redimensionar en este problema, para ello creamos una partición temporal y realizamos la tarea

sudo mount -o size=10M,rw,nodev,nosuid -t tmpfs tmpfs /tmp

growpart /dev/DEVICE_ID PARTITION_NUMBER

sblk to verify partition has expande

resize2fs /dev/DEVICE_IDPARTITION_NUMBER

df -h to verify

MySQL big size

Es importante conocer el tamaño de las tablas, ya que después de un uso prolongado de una aplicación esta contenga datos que no son útiles y hacen que nuestros respaldos sean muy pesados.

Para ello podemos utilizar una query para conocer el tamaño de las tablas de una base de datos.

SELECT table_name AS "Tabla",

round(((data_length + index_length) / 1024 / 1024), 2) "Tamaño MB"

FROM information_schema.TABLES

WHERE table_schema = "my_database_name"

ORDER BY (data_length + index_length) DESC;

De esta forma podemos saber si el respaldo es muy pesado por la información que se encuentra en una tabla en específico.Web-Bot

Los robots web nos permiten ejecutar acciones como si se trataran de usuarios reales manipulando una página web común y corriente.

Algunas de las acciones que podemos realizar es la consulta y descarga de información de manera automática, posteo de contenido y manipulación de comentarios.

A continuación mostraremos un ejemplo de como configurar y lanzar nuestra primera web bot

Para realizarlo necesitamos:

- Sistema Operativo Host (Linux, Centos 7)

- Selenium

- Geckodriver

- Phantomjs

Instalando dependencias

Una vez instalado nuestro sistema operativo debemos instalar python en caso de que no venga instalado por default e instalar pip.

[root@localhost ~]# yum install python [root@localhost ~]# yum install python-pip [root@localhost ~]# pip install --upgrade pip

Instalar Selenium

Instalamos el manejador web y sus dependencias.[root@localhost ~]# pip install selenium

Descargamos el driver dependiendo si vamos a usar Firefox o Chrome. En este caso utilizaremos Firefox y la versión correspondiente a nuestro sistema operativode 32 o 64 bits.

https://github.com/mozilla/geckodriver/releases

Una vez descargado y extraido el contenido, debemos colocarlo en los binarios del sistema.

[root@localhost Descargas]# tar -xvf geckodriver-v0.20.1-linux64.tar.gz [root@localhost Descargas]# cp geckodriver /usr/local/bin/ [root@localhost Descargas]# cp geckodriver /usr/bin/

Actuliza firefox

Hasta aqúi sería todo, pero si tu navegador firefox es el que viene por defaul obtendrás errores como el siguiente.selenium.common.exceptions.WebDriverException: Message: connection refusedPara solucionarlo deberás contar con la versión de firefox más actualizada. descargálo de la fuente original.

https://www.mozilla.org/es-MX/firefox/new/

Una vez descargado, descompríme el paquete descargado en /usr/local/ y crea la liga al binario original.

[root@localhost Descargas]# cp firefox-59.0.3.tar.bz2 /usr/local/ [root@localhost Descargas]# cd /usr/local/ [root@localhost local]# tar -xvf firefox-59.0.3.tar.bz2 [root@localhost local]# ln -s /usr/local/firefox/firefox /usr/bin/firefox

Hasta aqui ya tenemos todo funcionando correctamente por lo que rest ahacer una prueba.

Mi primer web bot

Hagamos una prueba abriendo una página web e imprimiendo el código fuente.#!/usr/bin/env python

# -*- coding: utf-8 -*-

import os

from selenium import webdriver

from selenium.webdriver.common.keys import Keys

driver = webdriver.Firefox() driver.get("http://www.google.mx")

print driver.page_source.encode("utf-8")

El resultado debe ser similar al siguiente

Como podemos ver, abre una ventana de firefox nueva, con la url que solicitamos y en la consola se muestra el código fuente de la misma.

Ahora digamos que queremos hacer lo mismo pero no contamos con interfáz gráfica en nuestro sistema operativo, ¿cómo puedo hacerlo posible?.

Navegador web desde consola

Podemos realizar lo mismo que en firefox, utilizando un navegador diferente, que soporta javascipt desde consola.

http://phantomjs.org/

Para ello descargamos el paquete, instalamos sus dependencias y lo colocamos en los binarios.

[root@localhost Descargas]# yum install fontconfig freetype freetype-devel fontconfig-devel libstdc++ [root@localhost Descargas]# tar -xvf phantomjs-2.1.1-linux-x86_64.tar.bz2 [root@localhost Descargas]# cp phantomjs-2.1.1-linux-x86_64/bin/phantomjs /usr/local/bin/ [root@localhost Descargas]# cp phantomjs-2.1.1-linux-x86_64/bin/phantomjs /usr/bin/

Si todo funciona ok, ahora modificamos el archivo python agregando este driver web.

#!/usr/bin/env python

# -*- coding: utf-8 -*-

import os

from selenium import webdriver

from selenium.webdriver.common.keys import Keys

driver = webdriver.PhantomJS()

#driver = webdriver.Firefox()

driver.get("http://www.google.mx")

print driver.page_source.encode("utf-8")

Obtendremos un resultado identico al de firefox con la diferencia de que no lanzara ninguna ventana y obtendremos el código fuente.

Conclusiones

Al utilizar los robots web podemos realizar muchas más cosas de manera automática que impliquen realizar alguna acción en una página de internet sin tener interacción humana.

Esto támbíen es una herramienta clave para todo aquel que desee concvertirse en un hacker ya sea para realizar pruebas de sistemas y estabilidad, así como para realizar ataques.

Un ejemplo serían los retos que aparecen en páginas de WarGames de seguridad informática como la siguiente.

https://www.hackthissite.org/

En el reto debes contestar antes de 15 segundos, decodificando una imagen de morse a caracteres.

No hace mucho suele suceder que se sube información sensible a Internet, como es el caso de bases de datos y claves de acceso en texto plano.

Esto permite que la información sea robada fácilmente y nuestros datos o de nuestros usuarios estén expuestos a quien sabe quien.

Con el uso de nubles para almacenamiento de archivos esto se ha vuelto común y el robo de información ha sido mucho más fácil.

Es por ello que hoy vamos a cifrar un respaldo de base de datos para posteriormente subirlo a cualquier nube que deseemos, para ello realizaremos lo siguiente:

#openssl genrsa -out clave.pem 2048

Esto nos genera el par de llaves (publica y privada en un solo archivo)

Para cifrar los archivos solo utilizaremos la llave pública, por ello la extraeremos del archivo de la siguiente manera.

#openssl rsa -in clave.pem -out clave.pub.pem -outform PEM -pubout

#openssl rand -base64 48 -out key.txt

#openssl enc -aes-256-cbc -pass file:key.txt -in respaldo.sql -out respaldo.sql.encrypted

Como vemos el respaldo esta cifrado ahora

Finalmente cifraremos la llave simétrica, a fin de almacenar el archivo cifrado y la llave simetrica cifrada utilizando la llave pública.

#openssl rsautl -encrypt -in key.txt -out key.enc -inkey clave.pub.pem -pubin

Hasta aquí todo el proceso, por lo que para cifrar cualquier archivo sólo necesitamos 3 archivos:

Para descifrar nuestro archivo debemos obtener en claro la llave simetrica.

#openssl rsautl -decrypt -inkey ./clave.pem -in key.enc -out key.txt

Ya con la llave simétrica desciframos nuestro archivo.

#openssl enc -aes-256-cbc -d -pass file:key.txt -in respaldo.sql.encrypted -out respaldo.sql

Finalmente lo que podemos subir a nuestra nube es:

De esta manera mantendrás tu información segura o más segura que a un clic de distancia.

Esto permite que la información sea robada fácilmente y nuestros datos o de nuestros usuarios estén expuestos a quien sabe quien.

Con el uso de nubles para almacenamiento de archivos esto se ha vuelto común y el robo de información ha sido mucho más fácil.

Es por ello que hoy vamos a cifrar un respaldo de base de datos para posteriormente subirlo a cualquier nube que deseemos, para ello realizaremos lo siguiente:

- Generaremos la llave asimétrica (privada y publica)

- Crearemos una llave simétrica para cifrar el respaldo

- Cifraremos el respaldo con la llave simétrica

- Cifraremos la llave simétrica con la llave asimétrica pública

Paso 1: Generaremos la llave asimétrica (privada y pública)

Para ello en la terminal crearemos nuestra llave asimétrica de 2048 bits. La llamamos asimétrica ya que la llave pública sirve para cifrar lo que sea y la podemos compartir con quien queramos nos envíe información cifrada. Mientras que la llave privada sirve para descifrar y no debemos compartirla.#openssl genrsa -out clave.pem 2048

Esto nos genera el par de llaves (publica y privada en un solo archivo)

Para cifrar los archivos solo utilizaremos la llave pública, por ello la extraeremos del archivo de la siguiente manera.

#openssl rsa -in clave.pem -out clave.pub.pem -outform PEM -pubout

Paso 2: Crearemos una llave simétrica para cifrar el respaldo

#openssl rand -base64 48 -out key.txt

Paso 3: Cifraremos el respaldo con la llave simétrica

#openssl enc -aes-256-cbc -pass file:key.txt -in respaldo.sql -out respaldo.sql.encrypted

Como vemos el respaldo esta cifrado ahora

Paso 4: Cifraremos la llave simétrica con la llave asimétrica pública

Finalmente cifraremos la llave simétrica, a fin de almacenar el archivo cifrado y la llave simetrica cifrada utilizando la llave pública.

#openssl rsautl -encrypt -in key.txt -out key.enc -inkey clave.pub.pem -pubin

Hasta aquí todo el proceso, por lo que para cifrar cualquier archivo sólo necesitamos 3 archivos:

- Archivo a cifrar

- Llave simetrica sin cifrar (key.txt)

- Lave publica asimétrica para cifrar la llave simétrica (clave.pub.pem)

Proceso de descifrado

Para descifrar nuestro archivo debemos obtener en claro la llave simetrica.

#openssl rsautl -decrypt -inkey ./clave.pem -in key.enc -out key.txt

Ya con la llave simétrica desciframos nuestro archivo.

#openssl enc -aes-256-cbc -d -pass file:key.txt -in respaldo.sql.encrypted -out respaldo.sql

Finalmente lo que podemos subir a nuestra nube es:

- La llave simétrica cifrada (key.enc)

- El archivo cifrado (respaldo.sql.encrypted)

De esta manera mantendrás tu información segura o más segura que a un clic de distancia.

Seguramente alguna vez has querido platicar con alguien, no dejar evidencia de ello o no preocuparte por lo que hallas escrito y que alguien más puede verlo, pues para esto nos sirve

Esta página nos permite crear canales de chat que se destruyen tras 5 segundos y si alguien se une a la conversación no lleera lo que ya se escribió.

Para crear un canal en específico sólo basta con acceder a una URL como esta

Puedes cambiar chatroom, por el nombre que tu quieras

Su creador Andrew Belt nos promete que los servidores no almacenana ningún tipo de información o chats publicados.

Así que comparte esta publicación con tus amigos y conversen secretamente.

Esta página nos permite crear canales de chat que se destruyen tras 5 segundos y si alguien se une a la conversación no lleera lo que ya se escribió.

Para crear un canal en específico sólo basta con acceder a una URL como esta

Puedes cambiar chatroom, por el nombre que tu quieras

Su creador Andrew Belt nos promete que los servidores no almacenana ningún tipo de información o chats publicados.

Así que comparte esta publicación con tus amigos y conversen secretamente.

Hace unos días leí sobre el reto que lanzaba Rootbyte en su Fanpage, así que lo guarde y esperé a que terminara mis tareas laborales y otras atrasadas que tenía por un rato.

El día de hoy he podido hacerlo y me encuentro con que es demasiado fácil, sólo lo abrir con un editor de subtitulos y listo.

MMM...que pena yo que me quería entretenerme un ratoPor ello decidí investigar como poner este tipo de mensajes en el audio. Para realizar esto utilizamos la esteganografía, que nos permite ocultar información dentro de otra cosa; en este caso se esta ocultando una imagen dentro de un archivo de audio.

A este proceso se le denomina watermarking (marca de agua) y se realiza con el fin de agregar una marca digital de propiedad a un contenido o para ocultar algo. Generalmente es usado para identidficar archivos con derechos de autor en imágenes, películas y audios.

Para realizar esto debemos utilizar algunos programas existentes como por ejemplo Enscribe

http://coppercloudmusic.com/enscribe/ que genera una marca de agua digital de audio a partir de una imagen.

Para generar nuestra marca de agua debemos instalar primero las dependencias

- gd

- gd-devel

- libsndfile

Ejecutamos el script y obtenemos

https://www.dropbox.com/s/kwz6qu38keiqa1h/audio.wav?dl=0

Para ver mejor las imágenes se recomienda usar baudline http://www.baudline.com/download.html que nos permite analizar señales de audio de una mejor manera.

Al analizarla observamos

Para terminar agreguemos esta marca de agua a un audio, en este caso lo agregaré a una de mis canciones preferidas del NES, para ello utilizaremos Audacity.

El resultado es el siguiente en MP3 y con la marca de agua

https://www.dropbox.com/s/yvft8ejmbf26os1/level1-marcado.mp3?dl=0

Por si alguno no sabe que es Red Hat, es la empresa líder que vende la distribución de Linux para entornos financieros, gubernamentales y de misión crítica en todo el mundo.

Esta distribución tiene un costo aceptable para los usuarios y cuenta con soporte via telefónica y por correo electrónico, algo que dista mucho de otras soluciones.

Si no cuentas con los ingresos suficientes, puedes optar por usar CENTOS, que es la versión libre de Red Hat y cuanta con casi los mismos paquetes de software con la diferencia de no contar con soporte, pero la comunidad te resuleve cualquier problema.

Para celebrar su "2 billion annual revenue", Red Hat, ha libreado licencias gratuitas para desarrolladores.

Si deseas obtener tu copia gratis debes de

1.- Ingresar a http://developers.redhat.com/products/rhel/get-started/ e ir a la sección

para descargar Red Hat Enterprise Linux Server DVD .

2.- Te solicitará tus datos de acceso con tu cuenta de Red Hat, si no cuentas con una creala

3.- Ya con tu cuenta creada, podrás descargar el iso

4.- Ya solo queda quemar tu DVD e instalar tu copia gratis.

Espero disfruten del poder de Red Hat y compartan.

vía: http://fossbytes.com/get-red-hat-enterprise-linux-operating-system-free/

Esta distribución tiene un costo aceptable para los usuarios y cuenta con soporte via telefónica y por correo electrónico, algo que dista mucho de otras soluciones.

Si no cuentas con los ingresos suficientes, puedes optar por usar CENTOS, que es la versión libre de Red Hat y cuanta con casi los mismos paquetes de software con la diferencia de no contar con soporte, pero la comunidad te resuleve cualquier problema.

Para celebrar su "2 billion annual revenue", Red Hat, ha libreado licencias gratuitas para desarrolladores.

Si deseas obtener tu copia gratis debes de

1.- Ingresar a http://developers.redhat.com/products/rhel/get-started/ e ir a la sección

para descargar Red Hat Enterprise Linux Server DVD .

2.- Te solicitará tus datos de acceso con tu cuenta de Red Hat, si no cuentas con una creala

3.- Ya con tu cuenta creada, podrás descargar el iso

Mira que rápidos son los datacenters de Red Hat 3.8 GB en 20 minutos, con una tasa de 2 a 3 Mb por segundo WOW

4.- Ya solo queda quemar tu DVD e instalar tu copia gratis.

Espero disfruten del poder de Red Hat y compartan.

vía: http://fossbytes.com/get-red-hat-enterprise-linux-operating-system-free/

SCAM en Facebook (malware y ataques con url engañosas)

Es muy común encontrar notas extraordinarias o impresionantes imágenes o vídeos que muestran información relevante o viral.

La primer cosa que realizamos es dar clic para ver el contenido sin darnos cuenta que se trata de una estafa con tal de obtener ganancias ilícitas o la instalación de malware en nuestro equipo sin que lo sepamos.

Por ejemplo hace unos días encontre en un grupo uno que mencionaba la filtración de un video del celular de la hija del presidente.

Al presionar se enviaba a una url con el supuesto video que no existe. Al revisar su código fuente, observamos que hace referencia a botparaface.com

Que no es otra cosa que un software para aumentar la cantidad de usuarios que siguen publicaciones con el fin de obtener LIKES y seguimiento a paginas que nos interesen, a fin de obtener ganancias ilícitas sin nuestra autorización.

Este software es capaz de operar sin importar el idioma o dispositivo que utilicemos para realiza su ataque.

Un ejemplo de este tipo de ataques en facebook podemos verlo así

A lo que se espera que las personas presionenen para verlo, lo que los redirige a una página que si no estas con una sesión de facebook abirta no muestra su carga.

En este caso la URL que enmascara pertenece a https://manage.smarturl.it/

que permite enmascara URL y redirigir dependiendo del país y dispositivo la URL que servirá para atacar tu equipo.

Que podemos hacer para no infectarnos

Es muy común encontrar notas extraordinarias o impresionantes imágenes o vídeos que muestran información relevante o viral.

La primer cosa que realizamos es dar clic para ver el contenido sin darnos cuenta que se trata de una estafa con tal de obtener ganancias ilícitas o la instalación de malware en nuestro equipo sin que lo sepamos.

Por ejemplo hace unos días encontre en un grupo uno que mencionaba la filtración de un video del celular de la hija del presidente.

Al presionar se enviaba a una url con el supuesto video que no existe. Al revisar su código fuente, observamos que hace referencia a botparaface.com

Que no es otra cosa que un software para aumentar la cantidad de usuarios que siguen publicaciones con el fin de obtener LIKES y seguimiento a paginas que nos interesen, a fin de obtener ganancias ilícitas sin nuestra autorización.

¿¿¿¿¿Alguna vez aparece que le diste like a algo que nunca has visto????

Este software es capaz de operar sin importar el idioma o dispositivo que utilicemos para realiza su ataque.

Un ejemplo de este tipo de ataques en facebook podemos verlo así

A lo que se espera que las personas presionenen para verlo, lo que los redirige a una página que si no estas con una sesión de facebook abirta no muestra su carga.

En este caso la URL que enmascara pertenece a https://manage.smarturl.it/

que permite enmascara URL y redirigir dependiendo del país y dispositivo la URL que servirá para atacar tu equipo.

Que podemos hacer para no infectarnos

- Nunca presionar este tipo de enlaces, ya sean fotos, videos o gifs

- No presionar nada que sea muy llamativo sin una confirmación fuera de facebook

- Desconfiar siempre de lo que se menciona

- Si vas a presionar el link, presiona con clic derecho, después en copiar enlace y ábrelo con un navegador donde no tengas abierta una sesión de facebook o correo electrónico. (bajo tu propio riesgo)

Hace unos días leí sobre el juego de ajedrez escondido en el chat de Facebook. esta es la forma de Poder jugar.

Para más información presiona @fbchess help

A divertirse

- Inicia una conversación

- Escribe @fbchess play

- Para mover elige la pieza y el destino

- K es para Rey ♔♚

- Q para Reina ♕ ♛

- B para Alfil ♗ ♝

- N paera Caballo ♘ ♞

- R para Torre ♖ ♜

- P para Peón ♙♟

- 0-0-0 Enroque

- Para comer x

- @fbchess B2xc5

- Para coronar peón =, como reina

- @fbchess e8=Q

- sfsfsd

- @fbchess B2xc5

- Para ver en tamaño completo presiona en configuración -> Ver conversación completa

- Para terminar una partida @fbchess resign

- Finalmente las estadísticas las puedes ver con @fbchess stats

Para más información presiona @fbchess help

A divertirse

El día de hoy me llego una memoria usb que al insertarla en Winows aparece sin archivos.

Al insertarla en Ubuntu veo que todos sus archivos están completos}

Si nos fijamos bien hay un archivo con un nombre extraño.

Esto se puede lograr de la siguiente manera:

$mkdir ' '

En windows como indica en el enlace:

http://www.taringa.net/post/info/2853081/Hacer-carpetas-invisibles.html

Se podría poner un icono en blanco, haciendo que la carpeta sea invisible a simple vista.

Así que si les sucede algo como esto puede ser debido a un error y cambiamos el nombreb de la carpeta por "En blanco". Y la otera posibilidad es que alguien este siendo muy gracioso, haciendo que la pases mal pensando que tu información se ha borrado.

Para solucionarlo, renombramos la carpeta y listo.

Al insertarla en Ubuntu veo que todos sus archivos están completos}

Si nos fijamos bien hay un archivo con un nombre extraño.

Esto se puede lograr de la siguiente manera:

$mkdir ' '

En windows como indica en el enlace:

http://www.taringa.net/post/info/2853081/Hacer-carpetas-invisibles.html

Se podría poner un icono en blanco, haciendo que la carpeta sea invisible a simple vista.

Así que si les sucede algo como esto puede ser debido a un error y cambiamos el nombreb de la carpeta por "En blanco". Y la otera posibilidad es que alguien este siendo muy gracioso, haciendo que la pases mal pensando que tu información se ha borrado.

Para solucionarlo, renombramos la carpeta y listo.

Navegando en la red existen una gran cantidad de cursos gratuitos y muy buenos. Actualmente me encuentro inscrito en estos aprendiendo cosas nuevas y actualizando algunos conocimientos que ya he dquierido.

La primera es Academia Eset, donde los cursos son en español en formto PDF para leer, al finalizar obyienes un comprobante de acreditación.

La primera es Academia Eset, donde los cursos son en español en formto PDF para leer, al finalizar obyienes un comprobante de acreditación.

https://www.academiaeset.com/

La segunda es Pluralsight, los cursos son de pago, por lo cual creo que la calidad deberá de ser buena.

https://www.pluralsight.com/

Gracias a que microsoft regala suscripciones para que apendamos a usar visual studio, que se ofrece en esta plataforma es posible acceder 6 meses gratis haciendo lo siguiente.

Fuente: http://fossbytes.com/getting-pluralsight-subscription-for-free-for-6-months/

La primera es Academia Eset, donde los cursos son en español en formto PDF para leer, al finalizar obyienes un comprobante de acreditación.

La primera es Academia Eset, donde los cursos son en español en formto PDF para leer, al finalizar obyienes un comprobante de acreditación.https://www.academiaeset.com/

La segunda es Pluralsight, los cursos son de pago, por lo cual creo que la calidad deberá de ser buena.

https://www.pluralsight.com/

Gracias a que microsoft regala suscripciones para que apendamos a usar visual studio, que se ofrece en esta plataforma es posible acceder 6 meses gratis haciendo lo siguiente.

- Tener una cuenta de microsoft sino tienes una obtenla en signup.live.com

- Una vez logueado en otra pestaña ingresa a to my.visualstudio.com

- Aparecerá una opcion sobre pluralsight y una suscripcion de 6 meses.

- Presionar sobre obtener código, ingresar tus datos y listo

Fuente: http://fossbytes.com/getting-pluralsight-subscription-for-free-for-6-months/

Todos los que uilicemos más de un sistema operativo como Windows Linux o Mac, alguna vez nos ha tocado que copiar archivos en un disco duro y ver la problemática de no poder copiar archivos o solo poder verlos sin editar.

Esto se debe a la diferencia que existe entre los sistemas operativos y las opciones que le permiten manejar los archivos mediante el sistema de archivos

Según wikipedia

En pocas palabras nos permite acceder a los archivos y carpetas de un disco duro, estableciendo las rutas de los mismos y su distribucion en el disco.

Durante la historia de la computación han existido y seguirán existiendo infinidad de sistemas de archivos, que dentro de sus características se encuentra la capacidad de almacenamiento, permisos, control de acceso, integridad, cutoas, entre otros.

No existe un mejor sistema de archivos, por lo que se puede emplear el que mejor nos parezca y que sea soportado por el sistema operativo, dejando una batalla entre sistemas de archivos.

Pros: Multiplataforma, ligero

Contras: Limite de archivos de 4GB y particiones de 16TB

Uso: Discos duros

Pros: inagotable limite de particiones y archivos

Contras: Poco compatible fuera de sistemas windows

Uso: Recomendable para discos duros internos e instalaciones de windows

Si deseas utilizarlo como lectura escritura debes usar

https://sourceforge.net/projects/ntfs-3g/

Pros: Una mezcla de FAT32 y NTFS

Contras: Microsoft restringe su uso

Uso: Discos duros externos, memorias usb

Con esto podemos ver que su uso según el sistema operativo te permite utilizarlo o se requiere instalar sistemas de archivos adicionales.

http://fossbytes.com/fat32-vs-ntfs-vs-exfat-difference-three-file-systems/

Esto se debe a la diferencia que existe entre los sistemas operativos y las opciones que le permiten manejar los archivos mediante el sistema de archivos

Según wikipedia

El sistema de archivos o sistema de ficheros (en inglés: "filesystem") es el componente del sistema operativo encargado de administrar y facilitar el uso de las memorias periféricas, ya sean secundarias o terciarias. Sus principales funciones son la asignación de espacio a los archivos, la administración del espacio libre y del acceso a los datos resguardados. Estructuran la información guardada en un dispositivo de almacenamiento de datos o unidad de almacenamiento (normalmente un disco duro de una computadora), que luego será representada ya sea textual o gráficamente utilizando un gestor de archivos.La mayoría de los sistemas operativos manejan su propio sistema de archivos.

En pocas palabras nos permite acceder a los archivos y carpetas de un disco duro, estableciendo las rutas de los mismos y su distribucion en el disco.

Durante la historia de la computación han existido y seguirán existiendo infinidad de sistemas de archivos, que dentro de sus características se encuentra la capacidad de almacenamiento, permisos, control de acceso, integridad, cutoas, entre otros.

No existe un mejor sistema de archivos, por lo que se puede emplear el que mejor nos parezca y que sea soportado por el sistema operativo, dejando una batalla entre sistemas de archivos.

FAT32:

Para: Windows, Mac, Linux, consolas de juegos, cualquier dispositivo usbPros: Multiplataforma, ligero

Contras: Limite de archivos de 4GB y particiones de 16TB

Uso: Discos duros

NTFS:

Para: Windows, Mac (sólo lectura), Linux (sólo lectura), Microsoft Xbox OnePros: inagotable limite de particiones y archivos

Contras: Poco compatible fuera de sistemas windows

Uso: Recomendable para discos duros internos e instalaciones de windows

Si deseas utilizarlo como lectura escritura debes usar

https://sourceforge.net/projects/ntfs-3g/

exFAT:

Para: Windows XP y anteriores, Mac OSX, Linux (con FUSE), AndroidPros: Una mezcla de FAT32 y NTFS

Contras: Microsoft restringe su uso

Uso: Discos duros externos, memorias usb

Con esto podemos ver que su uso según el sistema operativo te permite utilizarlo o se requiere instalar sistemas de archivos adicionales.

http://fossbytes.com/fat32-vs-ntfs-vs-exfat-difference-three-file-systems/

He estado leyendo sobre obtener versiones ascii y html de tus fotos subidas en redes sociales, lo cual me gusto mucho asi que les comparto la forma de hacerlo.

Para realizar esto de manera exitosa deberás contar con una cuenta de instagram, subir una foto y obtener la url de la imagen.

Al obtener la url se obtiene algo como esto

https://scontent.cdninstagram.com/t51.2885-15/e35/918150_1002641786476985_1481288631_n.jpg

Sustituimos

=1 por .

=2 por :

Borramos .2 del final

Obteniendo

https://scontent.cdninstagram.com/t51.2885-15/e35/918150_1002641786476985_1481288631_n.jpg

Si agregamos .html al final

https://scontent-ams3-1.cdninstagram.com/t51.2885-15/e35/11906246_1700002456899911_1391970345_n.jpg.html

Si agregamos .txt

al final

https://scontent-ams3-1.cdninstagram.com/t51.2885-15/e35/11906246_1700002456899911_1391970345_n.jpg.txt

Para realizar esto de manera exitosa deberás contar con una cuenta de instagram, subir una foto y obtener la url de la imagen.

Al obtener la url se obtiene algo como esto

https://scontent.cdninstagram.com/t51.2885-15/e35/918150_1002641786476985_1481288631_n.jpg

Sustituimos

=1 por .

=2 por :

Borramos .2 del final

Obteniendo

https://scontent.cdninstagram.com/t51.2885-15/e35/918150_1002641786476985_1481288631_n.jpg

Si agregamos .html al final

https://scontent-ams3-1.cdninstagram.com/t51.2885-15/e35/11906246_1700002456899911_1391970345_n.jpg.html

https://scontent-ams3-1.cdninstagram.com/t51.2885-15/e35/11906246_1700002456899911_1391970345_n.jpg.txt

Grnadioso para tus HTTP error pages

Este vídeo me encanta, súper divertido y no pasa en la vida diaria, se trata de pura ficción y aceptando nuevas misiones cada día.

Hace algunos días he tenido que desbloquear un equipo porque su propietario fallecio y su pareja no conocía ninguna de las contraseñas, ni de cuentas de bancos, ni de nada.

Esto me puso a pensar que tener nuestras contraseñas y recordarlas de memoria es un buena solución siempre y cuando tengas buena memoria y nadie más requiera acceso a estas cuentas y estes disponible.

Por otro lado los más purtistas recomiendan escribirlas en una libreta y guardarlas en un lugar seguro bajo llave, pero que pasa si alguien obtiene estas, tendrá acceso a todo sin problemas.

Esto me ha tenido con varias ideas al respecto y una solución factible ha sido cifrar las claves de acceso que escribimos en esta libreta y decirle a la persona de más confianza como es que se descifran las contraseñas o el algoritmo usado.

Una solución sencilla es usar la transposición simple donde sustituimos una leta o simbolo por otra. Esta solución hace que alguien que de con nuestro libro de contraseñas no pueda usarlas ya que no conoce el algoritmo de transposición que usamos.

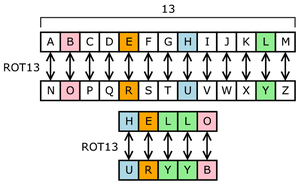

Por ejemplo: ROT13

Para cifrar y descifrar se usa el mismo método lo que simplifica su uso.

Podemos utilizar la terminal para realizar esto

El algoritmo de ROT 13 desplaza 13 lugares cada letra que utilicemos, por ello el diccionario queda de la siguiente manera.

Por lo que

A = A + 13 = N

B = B + 13 = O

Podríamos modificarlo a ROT7 quedando

A= A + 7 = H

B = B +7 = I

Pudes usar la página http://www.rot-n.com/ para hacer esto de forma rápida o si lo prefieres tener

Esto me hizo escribir mi libro de contraseñas con una breve descripción al inicio que solo puede ser entendida por a persona a la que le he explicado el diccionario y la forma de leer las claves.

De esta manera si alguien da con nuestra libreta de claves no sabra como usarlas y se desesperará intentando claves erroneas.

Esto me puso a pensar que tener nuestras contraseñas y recordarlas de memoria es un buena solución siempre y cuando tengas buena memoria y nadie más requiera acceso a estas cuentas y estes disponible.

Por otro lado los más purtistas recomiendan escribirlas en una libreta y guardarlas en un lugar seguro bajo llave, pero que pasa si alguien obtiene estas, tendrá acceso a todo sin problemas.

Esto me ha tenido con varias ideas al respecto y una solución factible ha sido cifrar las claves de acceso que escribimos en esta libreta y decirle a la persona de más confianza como es que se descifran las contraseñas o el algoritmo usado.

Una solución sencilla es usar la transposición simple donde sustituimos una leta o simbolo por otra. Esta solución hace que alguien que de con nuestro libro de contraseñas no pueda usarlas ya que no conoce el algoritmo de transposición que usamos.

Por ejemplo: ROT13

Para cifrar y descifrar se usa el mismo método lo que simplifica su uso.

Podemos utilizar la terminal para realizar esto

El algoritmo de ROT 13 desplaza 13 lugares cada letra que utilicemos, por ello el diccionario queda de la siguiente manera.

Por lo que

A = A + 13 = N

B = B + 13 = O

Podríamos modificarlo a ROT7 quedando

A= A + 7 = H

B = B +7 = I

Pudes usar la página http://www.rot-n.com/ para hacer esto de forma rápida o si lo prefieres tener

Esto me hizo escribir mi libro de contraseñas con una breve descripción al inicio que solo puede ser entendida por a persona a la que le he explicado el diccionario y la forma de leer las claves.

De esta manera si alguien da con nuestra libreta de claves no sabra como usarlas y se desesperará intentando claves erroneas.